แคสเปอร์สกี้ระบุ ช่องโหว่ภายนอกด้านความปลอดภัยไซเบอร์ขององค์กรอาเซียน

การโจมตีทางไซเบอร์นั้นสามารถป้องกันได้ก่อนที่ผู้โจมตีจะเข้ามาอยู่ในเครือข่ายภายใน การตรวจสอบภัยคุกคามจะช่วยให้องค์กรสามารถดำเนินการและต่อต้านภัยคุกคามได้อย่างเหมาะสม ก่อนที่ผู้โจมตีจะใช้ประโยชน์จากช่องโหว่ที่มีอยู่และส่งผลกระทบต่อองค์กรเป้าหมาย

แคสเปอร์สกี้เปิดเผยรายงาน Digital Footprint Intelligence (DFI) ที่ครอบคลุมภัยคุกคามภายนอกสำหรับประเทศในภูมิภาคเอเชียแปซิฟิก (APAC) ในปี 2021 รวมถึงหกประเทศสำคัญในภูมิภาคเอเชียตะวันออกเฉียงใต้ด้วย (SEA)

วัตถุประสงค์เดียวของรายงานฉบับนี้คือเพื่อสร้างความตระหนักรู้เกี่ยวกับภัยคุกคามด้านความปลอดภัย และแสดงให้เห็นถึงวิธีการที่มีประสิทธิภาพในการลดความเสี่ยงของการโจมตีในวงกว้างที่มีผลกระทบต่อธุรกิจในระดับสูง

ความสามารถในการแสวงหาประโยชน์ของอาชญากรไซเบอร์

ส่วนแบ่งที่เติบโตอย่างรวดเร็วของแนวทาง การใช้ประโยชน์จากช่องโหว่วันเดย์เพื่อเข้าถึงระบบเบื้องต้นเป็นแนวทางที่เติบโตอย่างรวดเร็ว กระบวนการทางธุรกิจที่ซับซ้อนถูกบังคับให้ออกจากบริการในขอบเขตการป้องกัน ซึ่งเป็นการเพิ่มพื้นที่การโจมตีภายนอก

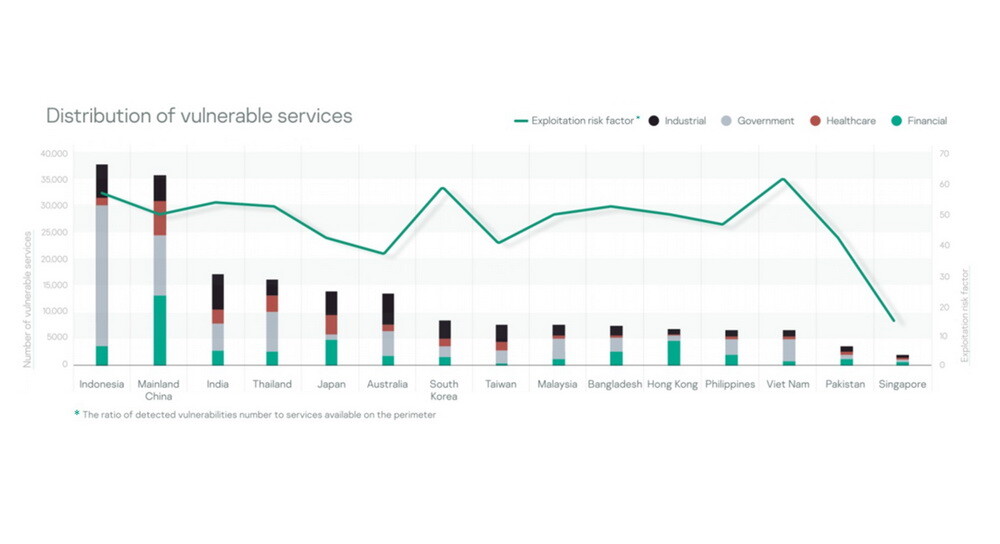

ด้วยความช่วยเหลือของแหล่งข้อมูลสาธารณะและเครื่องมือค้นหาเฉพาะทาง แคสเปอร์สกี้ได้รวบรวมข้อมูลเกี่ยวกับบริการ 390,497 แห่งจากเครือข่ายสาธารณะและวิเคราะห์ปัญหาด้านความปลอดภัยและช่องโหว่ที่สำคัญ

การวิเคราะห์เปิดเผยว่าในปี 2021 บริการที่มีช่องโหว่เกือบทุกห้าจุดมีช่องโหว่มากกว่าหนึ่งจุด จึงเป็นการเพิ่มโอกาสที่ผู้โจมตีจะทำการโจมตีได้สำเร็จ

ภาคธุรกิจทั้งหมดที่วิเคราะห์ในรายงาน คือ ภาคการเงิน ภาคสุขภาพ ภาคอุตสาหกรรม และภาครัฐ ในทุกประเทศมีปัญหาเกี่ยวกับการอัปเดตความปลอดภัยสำหรับบริการสาธารณะ

สถาบันของรัฐ ซึ่งเป็นผู้ประมวลผลข้อมูลส่วนบุคคลที่ระบุตัวบุคคลนั้นได้ (personally identifiable information หรือ PII) และผู้ให้บริการที่สำคัญสำหรับประชาชน อาจเป็นสาเหตุที่ทำให้เกิดเหตุการณ์โจมตีมาร์จิ้นขนาดใหญ่

สิงคโปร์มีจำนวนช่องโหว่น้อยและมีอัตราส่วนระหว่างจำนวนบริการและผลรวมของช่องโหว่ที่ต่ำมาก ขณะที่เวียดนาม อินโดนีเซีย ไทย และมาเลเซียมีอัตราส่วนสูงสุดในกลุ่มประเทศในเอเชียตะวันออกเฉียงใต้

สัดส่วนของช่องโหว่ที่มีช่องโหว่ที่เปิดเผยต่อสาธารณะมากที่สุด 3 ประเทศจากห้าอันดับแรกที่ตั้งอยู่ในเอเชียตะวันออกเฉียงใต้ ได้แก่ มาเลเซีย เวียดนาม และฟิลิปปินส์

การตอบสนองต่อเหตุการณ์โจมตีของแคสเปอร์สกี้จัดการโดยทีม Global Emergency Response Team (GERT) และที่ปรึกษาของ CISA จะใช้รายการช่องโหว่ที่รู้จักกันดีเพื่อสร้างการป้องกันให้องค์กร ขณะที่ผู้เชี่ยวชาญของแคสเปอร์สกี้ศึกษาปัญหาด้านความปลอดภัยของบริษัทต่างๆ ในภูมิภาคเอเชียแปซิฟิก ก็ได้สังเกตเห็นช่องโหว่ที่ใช้บ่อยจำนวนหนึ่งซึ่งเรียกว่า ProxyShell และ ProxyLogon วิธีการใช้ประโยชน์จากช่องโหว่เหล่านี้สามารถหาได้ง่ายบนอินเทอร์เน็ต ดังนั้นจึงสามารถใช้โจมตีได้อย่างง่ายดายโดยผู้โจมตีที่มีทักษะต่ำ

แม้ว่า ProxyShell จะพบได้ทั่วไปในจีนและเวียดนาม แต่ประเทศที่ได้รับผลกระทบจาก ProxyLogon มากที่สุดได้แก่

- หน่วยงานราชการ - ไทย

- ด้านการเงิน - จีน

- การดูแลสุขภาพ - ฟิลิปปินส์

- อุตสาหกรรม - อินโดนีเซีย

ProxyShell เป็นกลุ่มของช่องโหว่สำหรับเซิร์ฟเวอร์ Microsoft Exchange - CVE-2021-31206, CVE-2021-31207 , CVE-2021-34473, และ CVE-2021-34523 กลุ่ม ProxyLogon ประกอบด้วย CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, และ CVE-2021-27065 ช่องโหว่จากทั้งสองกลุ่มนี้ทำให้ผู้ก่อภัยคุกคามสามารถเลี่ยงการพิสูจน์ตัวตนและรันโค้ดในฐานะผู้ใช้ที่มีสิทธิพิเศษได้

การป้องกันช่องโหว่เหล่านี้ได้ดีที่สุดคือการทำให้ระบบที่เปิดเผยต่อสาธารณะได้รับการอัปเดตด้วยแพตช์และผลิตภัณฑ์เวอร์ชันล่าสุด บริษัทต่างๆ ควรหลีกเลี่ยงการเข้าถึง Exchange Server โดยตรงจากอินเทอร์เน็ต ผลิตภัณฑ์ของแคสเปอร์สกี้สามารถป้องกันช่องโหว่จากทั้ง ProxyShell และ Proxy-logon

การโจมตี brute force เพื่อข้อมูลประจำตัว

การเข้าถึงระบบครั้งแรกที่นำไปสู่เหตุการณ์โจมตีความปลอดภัยทางไซเบอร์ส่วนใหญ่เกี่ยวข้องกับบริการที่มีการเข้าถึงระยะไกลหรือฟีเจอร์การจัดการ ตัวอย่างที่รู้จักกันดีที่สุดคือ RDP (Remote Desktop Protocol) เป็นโปรโตคอลของ Microsoft ที่ช่วยให้ผู้ใช้สามารถเชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นผ่านเครือข่ายคอมพิวเตอร์ที่ใช้ Windows

RDP ถูกใช้อย่างกว้างขวางโดยทั้งผู้ดูแลระบบและผู้ใช้ที่ไม่ค่อยมีความรู้ในการควบคุมเซิร์ฟเวอร์และพีซีเครื่องอื่นจากระยะไกล แต่เครื่องมือนี้ก็เป็นสิ่งที่ผู้โจมตีใช้ประโยชน์จากการเจาะระบบคอมพิวเตอร์เป้าหมายซึ่งมักจะเป็นที่เก็บทรัพยากรขององค์กรที่สำคัญ

เมื่อปีที่แล้ว แคสเปอร์สกี้ได้ตรวจสอบบริการการเข้าถึงและการจัดการจากระยะไกล 16,003 รายการ พบว่า ผู้โจมตีสามารถเข้าถึงจากระยะไกลได้อย่างสะดวกที่สุดในประเทศอินโดนีเซีย อินเดีย บังคลาเทศ ฟิลิปปินส์ และเวียดนาม

สถาบันของรัฐตกเป็นพื้นที่การโจมตี brute force และการนำข้อมูลตัวตนที่รั่วมาใช้งานซ้ำๆ มากกว่า 40%

นายคริส คอนเนลล์ กรรมการผู้จัดการ ประจำภูมิภาคเอเชียแปซิฟิก แคสเปอร์สกี้ กล่าวว่า "เห็นได้ชัดว่าอาชญากรไซเบอร์กำลังยุ่งอยู่กับการค้นพบจุดที่อาจเข้าถึงได้ในภูมิภาคนี้ ตั้งแต่การค้นหาซอฟต์แวร์ที่ไม่ได้รับการแก้ไข ช่องโหว่วันเดย์ และบริการการเข้าถึงและการจัดการจากระยะไกลที่ใช้ประโยชน์ได้ ผู้โจมตีมีตัวเลือกมากมายในการแพร่กระจายมัลแวร์ไปยังอุตสาหกรรมต่างๆ โดยย่อคือ การโจมตีทางไซเบอร์ก็เหมือนกับระเบิดเวลา แม้จะเป็นเรื่องที่น่ากังวล แต่รายงานต่างๆ อย่างรายงาน Digital Footprint Intelligence ของแคสเปอร์สกี้ก็สามารถนำมาใช้เป็นเครื่องมือในการชี้แนะเรื่องการสร้างขีดความสามารถด้านการรักษาความปลอดภัยทางไซเบอร์ขององค์กรที่เกี่ยวข้องได้ หากคุณรู้จักจุดอ่อนของตนเอง การจัดลำดับความสำคัญก็จะง่ายขึ้น"

ผู้เชี่ยวชาญของแคสเปอร์สกี้ขอแนะนำเพื่อปกป้องธุรกิจจากภัยคุกคามดังนี้

- ควบคุมทุกการเปลี่ยนแปลงที่สำคัญในโฮสต์เครือข่ายเพอริมิเตอร์ รวมถึงการเรียกใช้บริการหรือแอปพลิเคชัน การเปิดเผย API ใหม่ การติดตั้งซอฟต์แวร์และการอัปเดต การกำหนดค่าอุปกรณ์เครือข่าย และอื่นๆ การเปลี่ยนแปลงทั้งหมดควรได้รับการตรวจสอบเรื่องผลกระทบด้านความปลอดภัย

- พัฒนาและใช้ขั้นตอนที่เชื่อถือได้ในการระบุ ติดตั้ง และตรวจสอบแพตช์สำหรับผลิตภัณฑ์และระบบ

- เน้นกลยุทธ์การป้องกันในการตรวจจับการเคลื่อนไหวและการขโมยข้อมูลไปยังอินเทอร์เน็ต ให้ความสนใจเป็นพิเศษกับการรับส่งข้อมูลขาออกเพื่อตรวจหาการเชื่อมต่อของอาชญากรไซเบอร์ สำรองข้อมูลอย่างสม่ำเสมอ และตรวจสอบว่าสามารถเข้าถึงข้อมูลสำรองได้อย่างรวดเร็วในกรณีฉุกเฉิน

- ใช้โซลูชัน เช่น Kaspersky Endpoint Detection and Response และบริการ Kaspersky Managed Detection and Response ซึ่งช่วยในการระบุและหยุดการโจมตีตั้งแต่ระยะแรกก่อนที่ผู้โจมตีจะบรรลุเป้าหมาย

- ใช้โซลูชันการรักษาความปลอดภัยเอ็นด์พ้อยต์ที่เชื่อถือได้ เช่น Kaspersky Endpoint Security for Business (KESB) ที่มีการป้องกันการเจาะระบบ การตรวจจับพฤติกรรม และเอ็นจิ้นการแก้ไขที่สามารถย้อนกลับการกระทำที่เป็นอันตรายได้ KESB ยังมีกลไกป้องกันตัวเองที่สามารถป้องกันการเอาออกโดยอาชญากรไซเบอร์

อ่านรายงาน Digital Footprint Intelligence ฉบับเต็มสำหรับเอเชียแปซิฟิก ได้ที่ Securelist.com

https://securelist.com/external-attack-surface-and-ongoing-cybercriminal-activity-in-apac-region/107430/

ติดต่อเราได้ที่ facebook.com/newswit