มัลแวร์โจมตีตู้เอทีเอ็มขยายตัวอย่างต่อเนื่อง ข้อมูลจาก TrendLabs Security Intelligence Blog โดย เดวิด แซนชู และนอร์แมนน์ ฮัก (นักวิจัยอาวุโสด้านภัยคุกคาม)

การปลอมแปลงและการโจมตีทางกายภาพต่อเครื่องเอทีเอ็ม

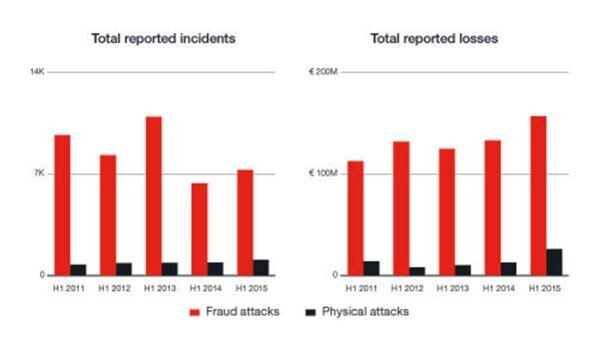

สถิติข้างต้นแสดงให้เห็นถึงการเพิ่มขึ้นของการโจมตีเครื่องเอทีเอ็มด้วยวิธีการปลอมแปลงบัตรในช่วงปีที่ผ่านมา (เพิ่มขึ้น 15% จากปี 2557 ถึง 2558) นอกจากนี้ แนวโน้มการเพิ่มขึ้นของการโจมตีด้วยซอฟต์แวร์ในทุกส่วนยังชี้ให้เห็นว่ากลุ่มคนร้ายที่มีความเชี่ยวชาญสูงได้มองเห็นโอกาสแฝงในชุดเครื่องมือสำหรับการโจมตีซึ่งสามารถนำมาใช้กับระบบเอทีเอ็มได้ สถิติดังกล่าวชี้ให้เห็นถึงจุดเริ่มต้นของการใช้มัลแวร์เพื่อเจาะระบบเอทีเอ็ม แต่แน่นอนว่าแนวโน้มนี้จะยังคงดำเนินต่อไปในอนาคตถึงแม้ว่าจะยังไม่มีสถิติการโจมตีของมัลแวร์เอทีเอ็มในสหรัฐฯ แต่ ทีมงานฝ่ายรักษาความปลอดภัยระบบเอทีเอ็มของยุโรป ระบุว่า "มีการรายงานความสูญเสียที่เกิดขึ้นใน 53 ประเทศนอกเขตพื้นที่ที่ใช้ระบบ Single Euro Payments Area (SEPA) และใน 10 ประเทศที่ใช้ระบบ SEPA ประเทศที่เกิดความสูญเสียดังกล่าวมากที่สุด 3 ประเทศ ได้แก่ สหรัฐฯ อินโดนีเซีย และฟิลิปปินส์"ผลกระทบจากการแพร่กระจายของมัลแวร์เอทีเอ็ม

เทรนด์ ไมโคร และศูนย์อาชญากรรมไซเบอร์แห่งยุโรป (European Cybercrime Center - EC3) ของยูโรโพล (Europol) ได้ทำงานร่วมกันเพื่อตรวจสอบภัยคุกคามที่มุ่งโจมตีระบบเอทีเอ็ม ผลการวิจัยชี้ให้เห็นว่ามีปัจจัยมากมายที่ผลักดันการเปลี่ยนแปลงไปสู่การใช้ชุดเครื่องมือแฮ็กระบบเครื่องเอทีเอ็มเป้าหมายไว้ควบคู่ไปกับวิธีการโจมตีแบบเดิมๆ มากขึ้น

ปัจจัยสำคัญประการหนึ่งคือ การใช้ระบบปฏิบัติการ (OS) ที่ล้าสมัย เช่น Windows XP®

ซึ่งไม่สามารถติดตั้งแพทช์ด้านความปลอดภัยได้อีกต่อไป อีกเหตุผลหนึ่งคือ กลุ่มอาชญากร

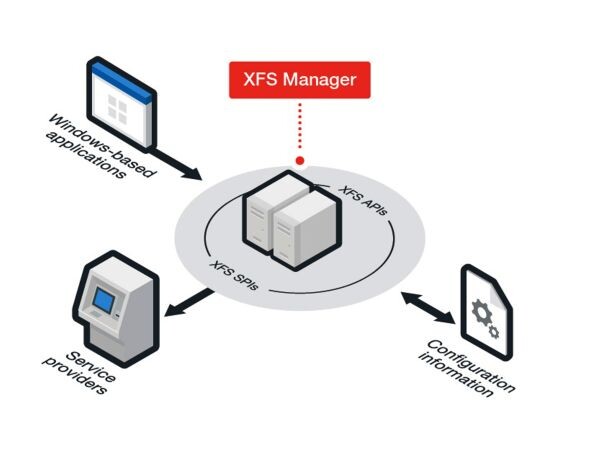

มีเทคโนโลยีที่ทันสมัยมากขึ้นและเริ่มรู้แล้วว่าช่องทางดิจิตอลมีความเสี่ยงน้อยกว่า ทั้งยังเปิดโอกาสให้สามารถเคลื่อนย้ายเงินและปกปิดซ่อนเร้นเพื่อหลบหลีกการจับกุมได้ง่ายกว่า ปัจจัยที่สำคัญอีกอย่างหนึ่งก็คือ ผู้จำหน่ายเครื่องเอทีเอ็มตัดสินใจที่จะใช้มิดเดิลแวร์ที่มี Application Programming Interface (API) เพื่อสื่อสารกับอุปกรณ์ต่อพ่วงของเครื่อง (เช่น แป้นกดรหัส เครื่องจ่ายเงินสด ฯลฯ) โดยไม่สนใจว่าจะเป็นรุ่นใด มิดเดิลแวร์ที่ว่านี้คือ มิดเดิลแวร์ eXtensions for Financial Services (XFS) วิธีการง่ายๆ ก็คือ ให้ลองจินตนาการว่าเครื่องเอทีเอ็มที่ทันสมัยก็เป็นเหมือนเครื่องพีซีที่ใช้ระบบ MS Windows® ที่มีกล่องเก็บเงินติดอยู่กับเครื่องและถูกควบคุมด้วยซอฟต์แวร์ จะทำให้เข้าใจได้ง่ายว่าเครื่องเอทีเอ็มตกเป็นเป้าหมายการโจมตีของผู้สร้างมัลแวร์ได้อย่างไร

ตระกูลหลักๆ ของมัลแวร์เอทีเอ็มที่มีอยู่

งานวิจัยร่วมกันระหว่างเทรนด์ ไมโครกับศูนย์ European Cybercrime Center (EC3) ของ Europol ยังสำรวจตรวจสอบประเภทหลักๆ ของมัลแวร์ที่แพร่กระจายในปัจจุบัน แผนผังข้างต้นเผยให้เห็นรูปแบบที่น่าสนใจเกี่ยวกับจุดเริ่มต้นของโค้ด ธนาคารพาณิชย์ในละตินอเมริกาและยุโรปตะวันออกไม่ได้ดำเนินมาตรการรักษาความปลอดภัยที่เพียงพอ จึงเปิดโอกาสให้อาชญากรเข้าโจมตีเครื่องเอทีเอ็มในภูมิภาคดังกล่าว แม้ว่าการโจมตีจะเป็นไปอย่างช้าๆ แต่เราก็พบว่ามีการส่งต่อเทคนิคเหล่านี้ไปยังภูมิภาคอื่นๆ ถึงแม้เรายังไม่พบว่ามีการซื้อขายมัลแวร์เอทีเอ็มในตลาดมืด แต่เราคาดว่าจะเกิดขึ้นในอนาคตอันใกล้อย่างแน่นอน

มัลแวร์แต่ละตระกูลที่ระบุไว้ข้างต้นมีลักษณะที่แตกต่างกัน 2 ส่วนหลักๆ คือ 1) ประเภทของผู้ผลิตเครื่องเอทีเอ็ม และ 2) ความสามารถที่เฉพาะเจาะจงของมัลแวร์ เช่น ใช้สำหรับขโมยข้อมูลที่ผู้ใช้ป้อนเข้าเครื่อง เช่น หมายเลขบัตรและรหัส PIN หรือใช้สำหรับจ่ายเงินสดออก

จากตู้ สิ่งที่มัลแวร์เหล่านี้มีเหมือนกันก็คือ จะต้องทำการติดตั้งผ่านทาง USB หรือซีดีไดรฟ์

ข้อมูลที่พบนี้อ้างอิงการตรวจสอบที่เทรนด์ ไมโครและศูนย์ European Cybercrime Center (EC3) ของ Europol ได้ทำงานร่วมกัน ในการตรวจสอบสถานะปัจจุบันของมัลแวร์เอทีเอ็ม ผลลัพธ์ที่ได้คือเอกสารรายงานที่เน้นให้เห็นถึงภัยคุกคามทางไซเบอร์ที่มีการพัฒนาอย่างต่อเนื่องโดยพุ่งเป้าไปที่เครื่องเอทีเอ็ม นอกจากนี้ยังมีข้อมูลวิเคราะห์เกี่ยวกับวิธีการใหม่ๆ ที่แฮ็กเกอร์ใช้ รวมถึงแนวทางป้องกันที่สำคัญๆ ให้กับองค์กรที่ต้องการปกป้องธุรกิจและลูกค้า รายงานที่จัดทำร่วมกันนี้นับเป็นอีกหนึ่งตัวอย่างของความร่วมมือที่ประสบความสำเร็จระหว่างหน่วยงานบังคับใช้กฎหมายกับภาคอุตสาหกรรมในการต่อสู้กับอาชญากรรมทางคอมพิวเตอร์

ติดต่อเราได้ที่ facebook.com/newswit